Publicado el 18 noviembre, 2025 por Mariana Flores

El ecosistema de las criptomonedas y el desarrollo de software se enfrenta a un nuevo y astuto ataque a la cadena de suministro de software. Una investigación reciente ha desvelado un conjunto de siete nuevos paquetes npm publicados por un único actor malicioso que utiliza una herramienta de ocultación avanzada, Adspect, para distinguir entre víctimas e investigadores, maximizando la efectividad de sus estafas de criptomonedas.

El Actor “dino_reborn” y los 7 Paquetes Comprometidos.

El ataque ha sido rastreado a un actor de amenazas identificado como “dino_reborn”, quien publicó los paquetes maliciosos entre septiembre y noviembre de 2025. A pesar de su reciente aparición, la tasa de descargas de estos paquetes subraya el riesgo de la infraestructura de código abierto.

| Paquete npm Malicioso | Descargas Reportadas | Funcionalidad Principal |

signals-embed | 342 | Señuelo de página blanca, usa Adspect para redirigir a sitios fraudulentos. |

dsidospsodlks | 184 | Contiene malware con ocultación de huella digital y bloqueo de herramientas de desarrollador. |

applicationooks21 | 340 | Contiene malware con ocultación de huella digital y bloqueo de herramientas de desarrollador. |

application-phskck | 199 | Contiene malware con ocultación de huella digital y bloqueo de herramientas de desarrollador. |

integrator-filescrypt2025 | 199 | Contiene malware con ocultación de huella digital y bloqueo de herramientas de desarrollador. |

integrator-2829 | 276 | Contiene malware con ocultación de huella digital y bloqueo de herramientas de desarrollador. |

integrator-2830 | 290 | Contiene malware con ocultación de huella digital y bloqueo de herramientas de desarrollador. |

Total de Descargas (Aproximado): Más de 1,800 descargas antes de la detección, impactando a proyectos y desarrolladores a nivel global.

Adspect: La Clave para la Evasión y el Ataque Dirigido.

La característica más sofisticada de esta campaña es el uso de Adspect, un servicio basado en la nube que se anuncia abiertamente para proteger campañas publicitarias contra el tráfico no deseado (bots, fraude de clics, etc.).

Mecanismo de Ocultación (“Cloaking”).

Adspect permite al atacante ejecutar un “cloaking” o enmascaramiento casi infalible:

- Detección de Huella Digital: Al interactuar con un sitio web falso creado a través de uno de estos paquetes, la herramienta captura la huella digital del sistema del visitante.

- Identificación: Si el visitante es una víctima real (un usuario que no tiene herramientas de desarrollo, VPNs específicas o software de seguridad), es redirigido a un CAPTCHA falso.

- Redirección a Fraude: Tras “resolver” el CAPTCHA, la víctima es llevada a una página fraudulenta de criptomonedas (como un sitio que suplanta servicios como StandX), probablemente con el objetivo de robar sus activos digitales o credenciales (wallet-draining).

- Evasión de Investigación: Si el visitante es un investigador de seguridad (detectado por el uso de proxies, herramientas de desarrollo abiertas, o configuraciones específicas), Adspect le muestra una página blanca señuelo o, en el caso de la mayoría de los paquetes, el malware intenta bloquear las acciones del desarrollador en el navegador web, impidiendo ver el código fuente o ejecutar las herramientas de análisis.

La investigadora de seguridad Olivia Brown destacó: “Esta técnica sofisticada permite que la actividad maliciosa sea casi invisible para los equipos de respuesta a incidentes, maximizando el tiempo de vida del ataque.”

Análisis Técnico y Vínculos con Campañas Masivas.

- Técnica de Ejecución: Los paquetes maliciosos aprovechan la característica de JavaScript conocida como Expresión de función invocada inmediatamente (IIFE). Esto garantiza que el código malicioso se ejecute inmediatamente después de que el paquete se cargue en el navegador web del usuario, sin requerir una acción adicional.

- Proxy de Comunicación: El paquete

signals-embedutiliza un proxy (association-google[.]xyz/adspect-proxy[.]php) para enviar la información capturada y determinar la identidad del visitante. - Vínculo con “Inundación de Paquetes”: Este incidente coincide con un informe masivo de Amazon Inspector que identificó y reportó más de 150,000 paquetes vinculados a una campaña coordinada de obtención de tokens TEA en el registro npm, cuya primera ola se detectó en abril de 2024.

Según los investigadores, “Este es uno de los mayores incidentes de inundación de paquetes en la historia de los registros de código abierto y representa un momento decisivo en la seguridad de la cadena de suministro.”

Recomendaciones de Seguridad para el Desarrollador Crypto.

La combinación de inundación de paquetes y ocultación avanzada exige una vigilancia extrema.

- Verificación de Dependencias: Siempre verificar la reputación y el historial de descarga de paquetes con pocas descargas o nombres confusos, como los identificados. Una baja tasa de descarga para una herramienta crítica debe ser una bandera roja.

- Análisis Estático (SAST): Implementar herramientas de análisis de seguridad de aplicaciones estáticas para escanear el código fuente de las dependencias antes de la implementación, buscando patrones de IIFE sospechosos o el uso de proxies inusuales.

- Aislamiento: Ejecutar el desarrollo en contenedores o máquinas virtuales aisladas para limitar el daño potencial si un paquete malicioso copia la huella digital del sistema.

Acciones a seguir.

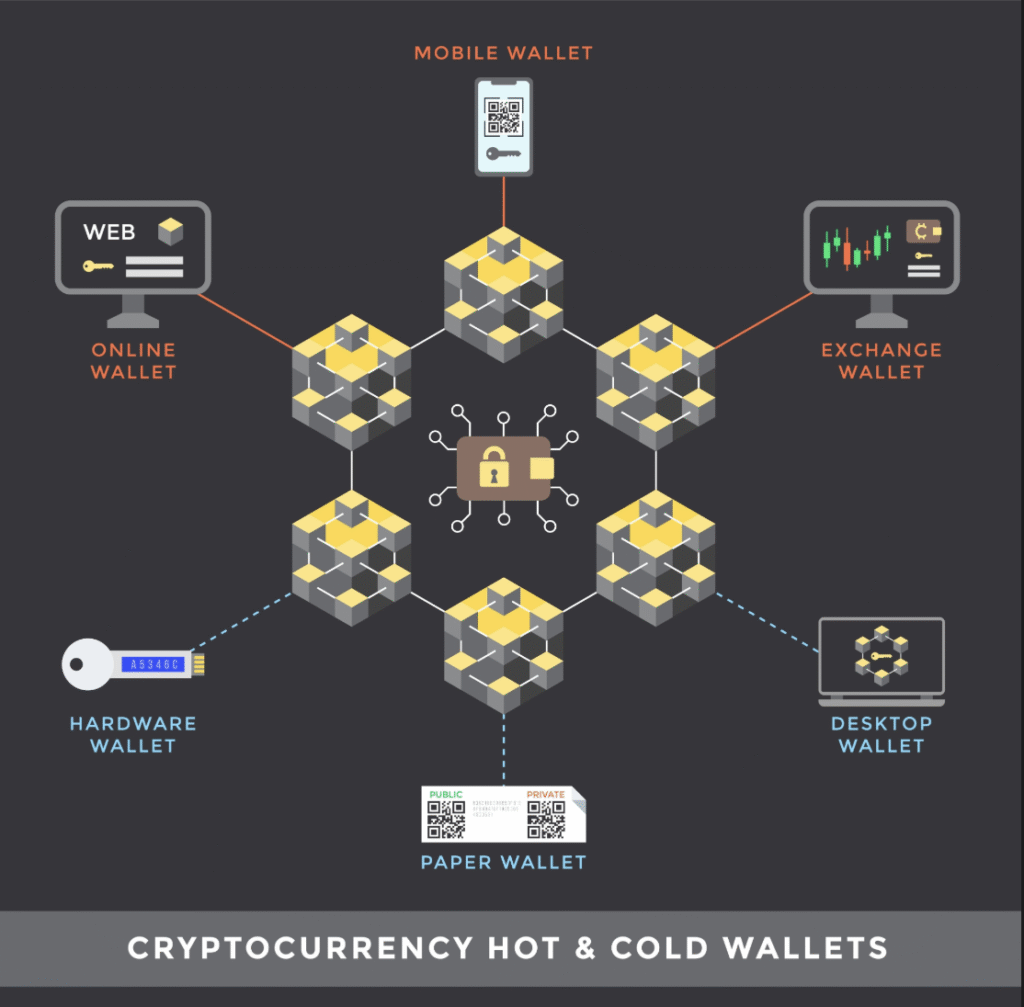

Estos incidentes subrayan que la seguridad no solo reside en la blockchain en sí, sino en toda la cadena de suministro de software que interactúa con ella.

| Para Desarrolladores (Usuarios de npm) | Para Usuarios de Criptomonedas |

| Habilitar 2FA Físico: Utilizar llaves de seguridad hardware (como YubiKey) en lugar de SMS o apps para npm y GitHub. | Verificación Rigurosa: Siempre verificar la dirección del destinatario en una fuente externa (no solo en la UI de la wallet) antes de aprobar transacciones grandes. |

| Auditoría de Dependencias: Usar herramientas que escaneen las dependencias en busca de versiones maliciosas conocidas y monitorear cambios sospechosos. | Hardware Wallets: Utilizar carteras hardware (como Ledger o Trezor) para almacenar activos de alto valor, ya que requieren una confirmación física. |

Monitoreo: Revisar la actividad de la wallet regularmente en busca de transacciones no autorizadas.

La sofisticación de estos ataques, que combinan ingeniería social de alta calidad (posiblemente asistida por IA) con el malware técnico capaz de operar de forma silenciosa a nivel de API del navegador, marca una nueva era de riesgo para el sector crypto.

El objetivo de los atacantes no es ya solo infectar aplicaciones individuales, sino comprometer la infraestructura central (como npm) para maximizar el alcance con un esfuerzo mínimo. Para que el ecosistema de las finanzas descentralizadas (DeFi) alcance su potencial, la seguridad de la cadena de suministro de software debe convertirse en una prioridad crítica.

Fuente: Cryptopolitan