Publicado el 4 diciembre, 2025 por Mariana Flores

La comunidad de la memecoin PEPE enfrenta un nuevo episodio de riesgo tras confirmarse que su sitio web oficial fue comprometido y utilizado para redirigir a los usuarios hacia un malware especializado en drenar billeteras. La firma de ciberseguridad Blockaid identificó que el front-end del portal había sido manipulado para desplegar contenido malicioso asociado a Inferno Drainer, un conocido software utilizado en campañas de phishing orientadas al robo de activos digitales.

Un ataque que reaviva la amenaza de los wallet drainers.

El incidente se produjo mediante la inyección de código dentro del sitio oficial de PEPE, lo que provocaba que cualquier usuario que lo visitara fuera enviado automáticamente a páginas fraudulentas. Estas páginas imitaban interfaces legítimas de proyectos Web3, buscando que las víctimas conectaran sus billeteras para luego recibir solicitudes engañosas de aprobación de transacciones. Una vez otorgadas, los atacantes podían drenar tokens, NFTs y otros activos sin generar sospechas inmediatas.

Aunque el precio de PEPE no mostró una reacción brusca en el corto plazo, analistas consideran que el impacto reputacional podría sentirse a mediano plazo si no se emiten aclaraciones y medidas correctivas por parte del equipo del proyecto.

Qué es Inferno Drainer?

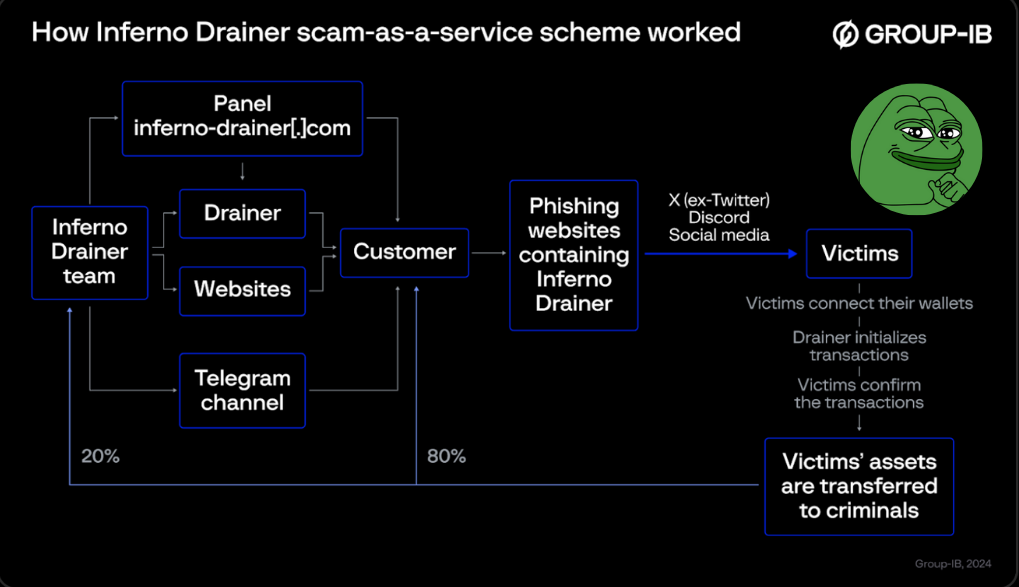

Inferno Drainer es un sofisticado software multichain diseñado específicamente para vaciar billeteras de criptomonedas mediante campañas de phishing. Se popularizó entre noviembre de 2022 y noviembre de 2023, periodo en el que operó bajo un modelo de scam-as-a-service. Sus desarrolladores proporcionaban a los ciberdelincuentes herramientas listas para usar: plantillas de sitios falsos, scripts maliciosos y soporte para publicar páginas que suplantaban proyectos legítimos del ecosistema Web3.

El malware funcionaba engañando a los usuarios para que conectaran sus billeteras a sitios fraudulentos que imitaban plataformas conocidas, incluidos protocolos como Seaport, WalletConnect y Coinbase. Tras la conexión, simulaba transacciones legítimas para obtener la autorización del usuario y ejecutar transferencias reales hacia direcciones controladas por los atacantes.

Durante su periodo de máxima actividad, Inferno Drainer fue vinculado con más de 16.000 dominios utilizados en campañas de phishing y con el robo de al menos 80 millones de dólares en activos digitales. Aunque su equipo anunció el cierre del proyecto en noviembre de 2023, investigaciones posteriores demostraron que su panel para ciberdelincuentes continuó activo hasta enero de 2024, evidenciando que su infraestructura seguía siendo utilizada por antiguos clientes del servicio.

Un funcionamiento diseñado para evadir sospechas.

El modus operandi de Inferno Drainer estaba estructurado para maximizar su efectividad:

- Los operadores recibían software, plantillas y acceso a paneles de control proporcionados por los desarrolladores del drainer.

- Difundían los sitios fraudulentos por redes sociales como X y Discord, en campañas que incluían falsos airdrops, ofertas de compensación y supuestos beneficios exclusivos.

- Las víctimas conectaban sus billeteras a través de un código QR o enlace directo.

- El malware evaluaba los activos disponibles y ejecutaba solicitudes de transacción disfrazadas de operaciones legítimas.

- Una vez aprobadas, los fondos eran transferidos automáticamente, quedándose los desarrolladores del drainer con un porcentaje del botín.

Este modelo permitió que usuarios sin habilidades técnicas, pero con capacidad para atraer víctimas, pudieran lanzar ataques complejos con facilidad.

Una advertencia urgente para la comunidad cripto.

El caso de PEPE es un recordatorio contundente de que incluso los proyectos más populares pueden convertirse en vectores de ataque cuando su infraestructura es vulnerada. También demuestra que, aunque proyectos como Inferno Drainer hayan sido oficialmente desmantelados, sus herramientas continúan circulando y representando una amenaza activa.

Expertos en ciberseguridad recomiendan evitar cualquier interacción con el sitio oficial de PEPE hasta que el equipo del proyecto confirme la resolución del incidente. Los usuarios deben verificar cuidadosamente las direcciones web que visitan, desconfiar de airdrops inesperados y revisar todas las solicitudes de aprobación antes de confirmar transacciones en sus billeteras.

La persistencia de amenazas como Inferno Drainer subraya la necesidad de adoptar prácticas de seguridad más rigurosas en un ecosistema donde un solo clic puede resultar en pérdidas irreversibles.

Fuente: Cryptopolitan

Foto: Group-IB